На вихідних мав можливість "згадати минуле" і попрацювати з трьома робочими станціями на базі Windows, які "не пережили" хрестовий похід вірусів.

Випадки настільки цікаві, що я вирішив поділитись досвідом, бо аж 3 антивіруси відмовились мені допомогти - DrWeb CureIt + McAfee Virusscan + Kaspersky(стояв на інфікованій машині).

Система Windows XP Professional RUS. Банальний ігровий комп.

Перестав завантажуватись - просто перезагружався після завантаження адра системи.

Сканування антивірусами DrWeb CureIt + McAfee Virusscan - не знайшло нічого.

Я зробив відновлення системної гілки реєстру, як описував вже раніше і система завантажилась.

Але по списку процесів в менеджері завдань я зрозумів, що не все так чисто.

Викинувши всі ліві програми з усіх гілок Software\Microsoft\Windows\CurrentVersion\Run і перезагрузившись - побачив там "відновлені" стерті мною віруси з папок Recycler(Корзина) і System Volume Information(Папка служби відновлення системи).

Я був шокований тим, що моя улублена пара антивірусів сказала "пас".

Відомо, що якщо стандартний набір інструментів відмовляється працювати - значить потрібно братись до нестандартного і я завантажив Comodo Internet Security.

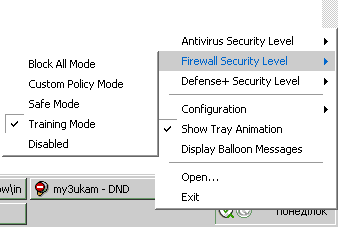

Цей пакет - безкоштовний, містить в собі три модулі - Антивірус, Файрвол і Захист+.

Антивірус - такий собі. Він не містить модуля лікування, лише видалення і переміщення, що означає, що після його "чистки" потрібно потурбуватись про відновлення всіх видалених файлів.

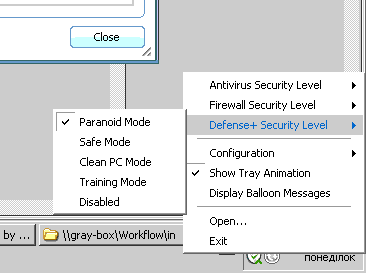

Файрвол - чудовий. Це мабуть перший з файрволів, що був грамотно зроблений для 64 бітних систем Windows.

Ну і модуль Захист+(Defense+) - це окрема, найбільш заслуговуюча тема для розмови. Він мені найбільше допоміг.

Одразу розповім, в якому режимі працював Comodo

Перш за все - варто завантажити антивірусну базу, яка потягне десь ~100МБайт(Сам Comodo - ~50МБайт).

Недолік антивіруса - бази для інсталяції потребують перезавантаження і ще одного оновлення.

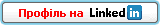

Після того, як обновився до останньої версії - увімкнув Paranoid Mode для Defense+

В цьому режимі модуль питається в користувача практично про кожен крок системи і програм. Зручно блокувати непотрібні і шкідливі запити в реєстр і в інтернет.

Звісно, що активні процеси він не блокує, потрібно дещо розвинути його діяльність.

Після цього система досить сильно гальмує, але в процесі лікування - просто чарівний режим.

Але

Навіть після такого жорсткого режиму антивірус нічого особливого не знаходив.

Мене здивувала велика кількість з'єднань з різноманітними адресами в інтернеті в такого неонлайнового процесу як explorer.exe

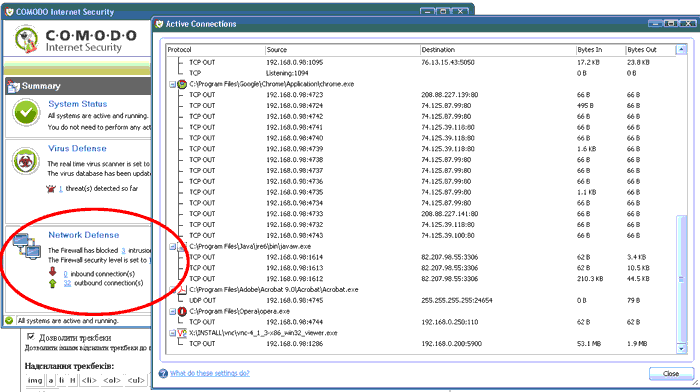

Допоміг мені модуль Network Defense+

Тут видно всю статистику, яку фіксує драйвер файрвола по мережі.

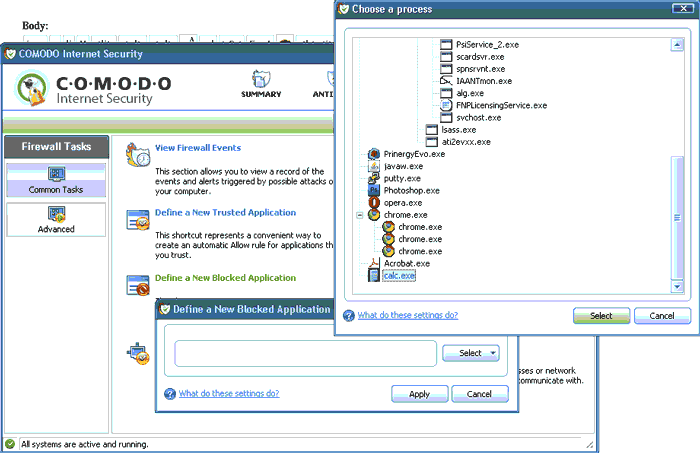

Крім банального блокування існуючого конекту, існує можливість ізолювати програму взагалі від мережі

В принципі після цього в програми explorer.exe припинилась мережева діяльність, але проблеми віруса воно не зняло.

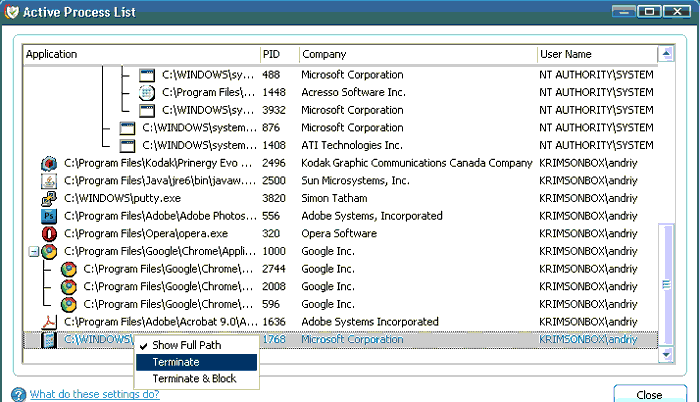

Враховуючи те, що диспетчер завдань був заражений, я користувався вбудованим диспетчером в сам Comodo

Блокувати explorer.exe неможна, бо це важлива програма для роботи користувача, а зняти завдання - саме то.

Після того як я зняв процес - вірус активувався(explorer.exe автоматично перезапустився). В процесах з'явилось ціла пачка програм з папки c:\Temp з назвами 501.exe 704.exe і їм похідних.

Тут Terminate and Block прийшло на допомогу.

Покінчивши з усіма процесами я знову зняв explorer.exe, який знову перезапустився, але вже без вірусів і без підозрілої мережевої активності.

І тут як не дивно - активувався антивірус, який впізнав в цих програмах віруси і запропонував їх видалити.

Аналогічно вбились віруси, які прописували себе в автозапуск Windows - з допомогою regedit.exe я викинув їх з Software\Microsoft\Windows\CurrentVersion\Run гілок реєстру і віруси одразу спробували себе перепрописати назад, про що повідомив Comodo , а я заблокував цю дію.

Після перезавантаження врешті решт Сканер знайшов 45 різномантіних вірусів в папці Windows і не тільки, частину яких були в системних файлах. Враховуючи те, що системні файли видаляти можна лише раз(система не стартане, якщо видалити то же logonui.exe, що був заражений в моєму випадку), я запустив перевірку системних файлів на предмет зміни контрольних сум.

Робиться це програмою sfc.exe з ключом /scannow

І знову активувались віруси - вони блокували роботу System File Protection служби. Програма завершувала свою роботу , так і не почавши.

Прийшлось завантажуватись в Безпечний Режим і скидати параметри цієї служби в базові налаштування.

Робиться це двома командами

sfc /revert

sfc /purgecache

Після цього система завантажилась і я зміг пройти повністю процедуру sfc /scanow

Для роботи sfc.exe потрібно мати в наявності інсталяційний диск Windows, з якого програма відновить всі файли, контрольні суми яких не співпадатимуть з тими, що лежать в дистрибутиві.

Весь процес зайняв десь годину роботи. Переінсталяцяя потягнула б на добрих 5.

Далі буде.